Sistema EDR: qué es, qué detecta y en qué se diferencia de un antivirus

Las empresas y organizaciones son conscientes de que los riesgos cibernéticos están creciendo en complejidad. No solo se trata de prevenir virus tradicionales, sino ser capaces de contrarrestar ataques cada vez más sofisticados contra los sistemas. Es aquí donde entra en juego el sistema EDR. Vamos a ver qué es, qué detecta y en qué se diferencia de un antivirus tradicional.

Índice

- ¿Qué es un sistema de detección y respuesta de endpoint (EDR)?

- ¿Qué función tienen los sistemas EDR?

- EDR vs. Antivirus, ¿en qué se diferencian?

- Ventajas de implementar un sistema EDR para tu ciberseguridad

¿Qué es un sistema de detección y respuesta de endpoint (EDR)?

El EDR es un sistema de protección de los equipos, dispositivos, red e infraestructuras tecnológicas de la empresa. Utiliza una combinación del antivirus tradicional y herramientas de monitorización e inteligencia artificial para ofrecer una respuesta rápida y eficiente ante riesgos y amenazas más complejas que el malware.

De forma sencilla podríamos decir que va un paso más allá en la protección de los equipos, pero también la infraestructura informática que puede necesitar una empresa de lo que supone un antivirus tradicional, con el que se complementa.

Utiliza herramientas de monitorización, sistemas de inteligencia artificial y herramientas de machine learning para tratar de anticiparse a los problemas que pueden surgir y detectar y corregir vulnerabilidades o amenazas a las que puedan resultar expuestos los sistemas.

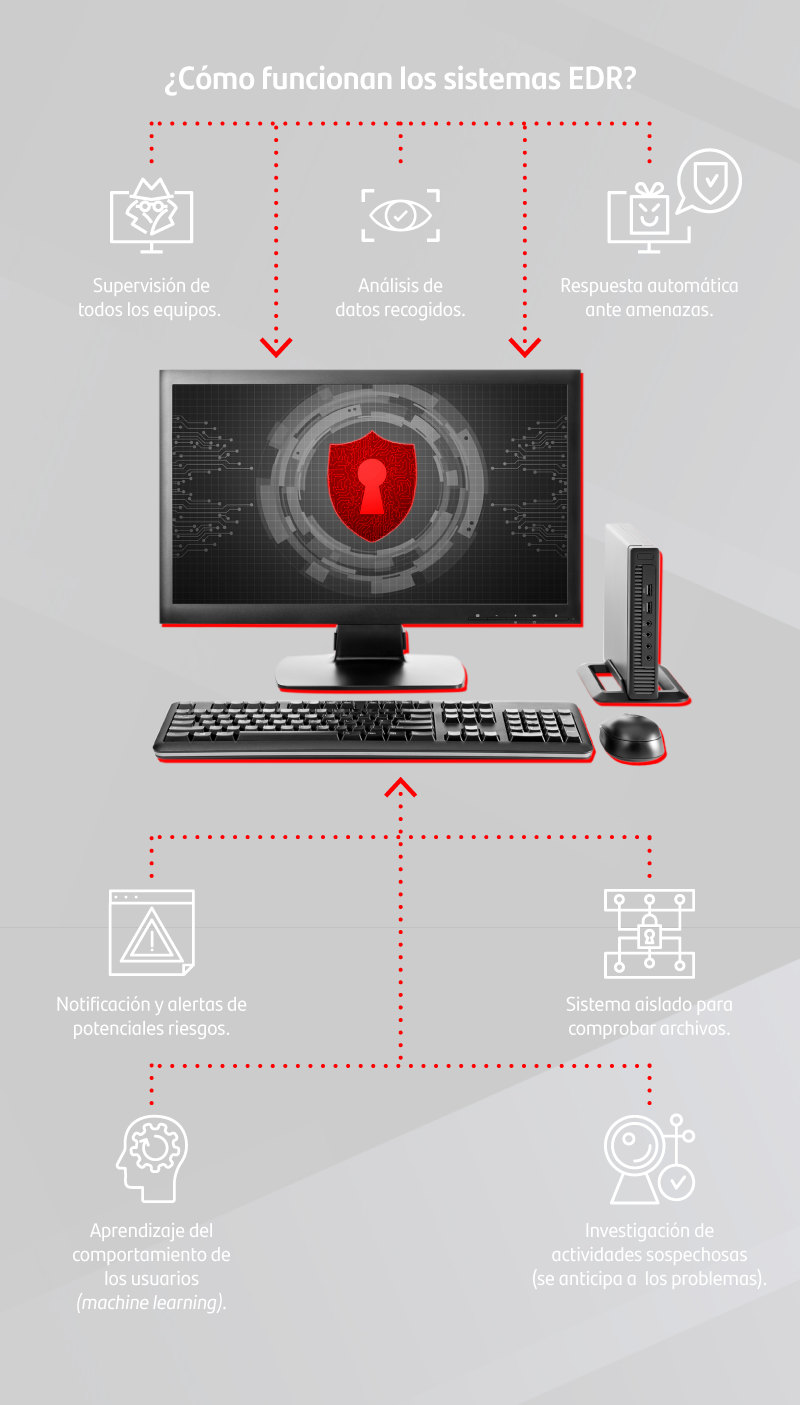

¿Qué función tienen los sistemas EDR?

De esta manera, la principal función de los sistemas EDR es adelantarse a los potenciales problemas o, en caso de ciberataque, intentar que implique el menor daño posible al detectar anomalías en el funcionamiento de los sistemas. No es lo mismo que un ataque de ransomware afecte a un ordenador que todos los datos queden cifrados por él.

Para cumplir con esta función los sistemas EDR recopilan información exhaustiva y detallada de las características del dispositivo, como la del sistema operativo, el hardware o los procesos activos, entre otros datos. Gracias a ellos pueden detectar cuándo están trabajando de forma atípica. Esta información la recogen y almacenan de forma automática, ayudando a crear patrones de trabajo que facilitan la detección de anomalías.

Por último, la monitorización de la red es una herramienta fundamental, tanto para garantizar la integridad de los sistemas y archivos como para avisar en caso de modificación o accesos sospechosos. Y todo ello desde un solo punto de información, de manera que verificar e investigar un problema se pueda realizar rápidamente.

EDR vs. Antivirus, ¿en qué se diferencian?

Básicamente, los sistemas EDR llegan allí donde los antivirus tradicionales no lo hacen. Permiten identificar ataques más complejos, donde un antivirus muchas veces no detecta problemas. Un ejemplo puede ser una aplicación de minado de criptomonedas, que funciona de forma silenciosa y cuando el usuario no está trabajando aprovecha la potencia de cálculo de su máquina.

Estas aplicaciones son las más complicadas de descubrir. También otras que buscan robar datos y permanecen a la escucha con el objetivo de no ser localizadas para obtener contraseñas, credenciales y los permisos necesarios para, con todo ello, poder ejecutar su ataque con éxito.

Un EDR puede ser más complejo y costoso, de implementar que un antivirus. Además requiere de ciertos conocimientos informáticos para poder revisar la información que proporciona el sistema EDR. En este sentido, las empresas que no tienen un departamento informático propio se pueden sentir abrumadas por la cantidad de información que ofrece, por los avisos, falsos positivos, etc. que al final pueden derivar en no hacer caso a dichas notificaciones. Se perderíacon ello gran parte de su efectividad. No obstante, es importante recordar que ayuda a que las empresas estén preparadas para los tipos de ataques antes descritos.

Ventajas de implementar un sistema EDR para tu ciberseguridad

A pesar de ello un sistema EDR mejora la seguridad de las empresas. Sobre todo por dos motivos fundamentales:

- Es capaz de anticiparse a muchos de los problemas que se pueden presentar, las vulnerabilidades que se pueden explotar y los comportamientos anómalos de diferentes dispositivos respecto a otros similares en la red.

- Centra su trabajo en los diferentes dispositivos existentes en una red más que en proteger un perímetro algo que hoy en día, con empleados trabajando fuera de la oficina o con conexiones remotas, se ha difuminado complicando definir y acotar ese espacio de seguridad.

La parte positiva es que la inversión inicial algo más elevada se amortiza rápidamente al reducir de forma notoria el tiempo de inactividad que tienen los equipos de la red corporativa debido a ataques de malware o problemas informáticos.