Estos son los tipos de malware que debes conocer y evitar

En los últimos años se ha producido un aumento significativo de los ataques informáticos, tanto a particulares como a empresas. Por esta razón los usuarios y las pequeñas y medianas empresas son cada vez más conscientes de los peligros a los que se exponen. Hablamos del secuestro de los datos más valiosos de las compañías, del control de los equipos informáticos por personas ajenas a la organización o del traspaso a los delincuentes de credenciales bancarias e información confidencial, entre otras cosas.

Índice

- ¿Qué es el malware y cómo funciona?

- ¿Cuáles son los tipos de malware más comunes?

- ¿Cómo saber si tengo un malware? Síntomas frecuentes

- ¿Qué tipos de malware existen?

- ¿Cómo evitar estos tipos de malware?

- ¿A qué dispositivos puede afectar el malware?

- Mi equipo se ha infectado con un malware :¿cómo lo elimino?

- Los ejemplos de malware más conocidos

¿Qué es el malware y cómo funciona?

La terminología del mundo de la ciberseguridad es muy variada. Pero hay una palabra genérica para referirse a las amenazas informáticas. Esa es malware, que es el resultado de la unión de las palabras inglesas malicious y software. En líneas generales, el malware tiene como objetivo hacer daño al dispositivo en el que se aloja o infiltra, ya sea un ordenador, un teléfono móvil, una tableta, un servidor o incluso la máquina de café de la oficina.

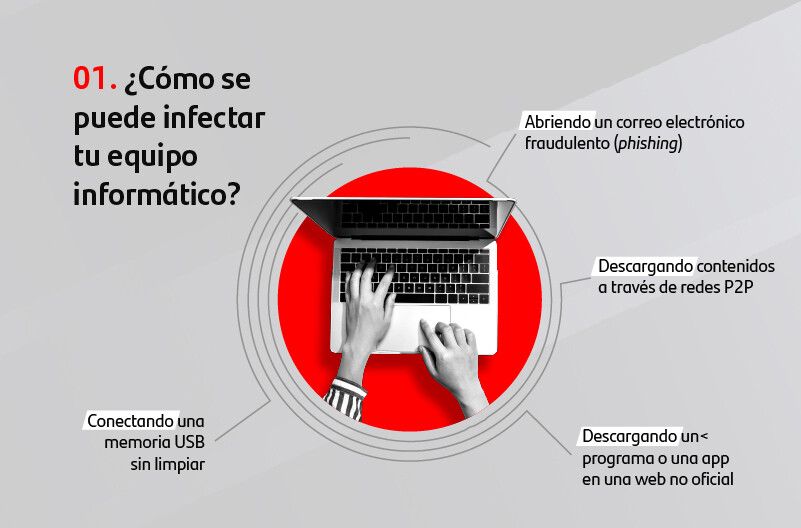

El funcionamiento del malware, del tipo que sea, casi siempre responde a un mismo y paradójico patrón: requiere de la participación involuntaria de la víctima. Para que el malware empiece a actuar, el afectado previamente ha tenido que abrir un archivo adjunto sin saber que era malicioso, visitar una página web infectada o conectar una llave USB desde el desconocimiento de que tenía un software pernicioso en su interior, por poner algunos ejemplos. Una vez el malware se ha instalado en el dispositivo de la víctima (en su ordenador, tableta o smartphone), empezará a operar para conseguir antes o después su propósito, que puede ir desde filtrar datos confidenciales a enviar correo basura o spam, pasando por el bloqueo del acceso a archivos importantes.

¿Cuáles son los tipos de malware más comunes?

Existen muchos tipos de malware. Se distinguen por el objetivo con el que fueron creados o por la forma de infectar el equipo informático, o también por la manera de camuflarse para que el usuario no pueda detectarlos. Entre los más comunes están el virus informático, el gusano, el troyano, el spyware o el adware. También en los últimos años está llamando mucho la atención el ransomware, concebido para secuestrar la información de las compañías, a las que luego se pide un rescate, casi siempre un pago en criptomoneda, por su liberación.

Cada tipo de malware está diseñado para propagarse de una manera, pero muchas veces la vía de entrada del agente infeccioso en los equipos informáticos de las empresas es el correo electrónico, y la técnica utilizada es el phishing. Los delincuentes recurren al engaño y se hacen pasar por empresas de servicios, como el banco, una mensajería o un proveedor habitual, y piden a la víctima que se descargue un adjunto desde el que se ejecuta el software malicioso. Para reconocerlos, nos fijaremos sobre todo en el remitente, ya que puede ser parecido al suplantado, pero es importante que veamos que no se trata de la dirección de correo oficial.

También el engaño puede consistir en llevar al usuario a una página web fraudulenta, que ha suplantado la apariencia de una legal y segura. Estos sitios web suelen estar ligados a un malware que se despliega cuando la víctima hace clic en alguna pestaña de la página. Para reconocerlas, nos fijaremos en que empiezan por “http”, y no por “https”. Que carezca de la S, quiere decir que es una página no segura y que la información que se inserta en esa página web puede ser conocida por terceros.

Aunque es un método más tradicional y menos automático de infección, las memorias USB siguen siendo un peligro, ya que un aparato USB malicioso puede infectar un equipo solamente al conectarlo. Para evitar esto, nunca conectes este tipo de aparatos en tu ordenador si no conoces su procedencia o es dudosa.

Otra fuente de problemas está en las redes P2P, de descarga de torrents, o de descarga de programas. Recurrir a sitios no oficiales para conseguir la última versión de un programa es una potencial fuente de infección. Muchos de estos sitios diseminan adware, un programa para bombardear al usuario con incesantes anuncios emergentes cuando navega por Internet. En el ámbito de los móviles, conviene tener cuidado con aplicaciones ‘pirata’ descargadas de fuentes no oficiales y con algunas falsas aplicaciones de las tiendas de apps, que han conseguido pasar el control de seguridad pero que, una vez descargadas, permiten a sus creadores infectar el dispositivo con ransomware, spyware o keyloggers, esos programas que registran cada tecla que pulsa el usuario. Para evitar esto, siempre es importante leer los comentarios de la aplicación y comprobar los permisos que nos pide aceptar para utilizarla. Si no tienen sentido con su funcionalidad, lo más probable es que además esté recopilando nuestra información con fines publicitarios o maliciosos.

¿Cómo saber si tengo un malware? Síntomas frecuentes

Los ordenadores y dispositivos móviles de una empresa están expuestos a muchas amenazas. Pero, afortunadamente, puede ser fácil detectar que han sido infectados. Hay indicios claros que pueden llevar a los empleados a sospechar que han sido víctima de un ataque. Estos son los más llamativos:

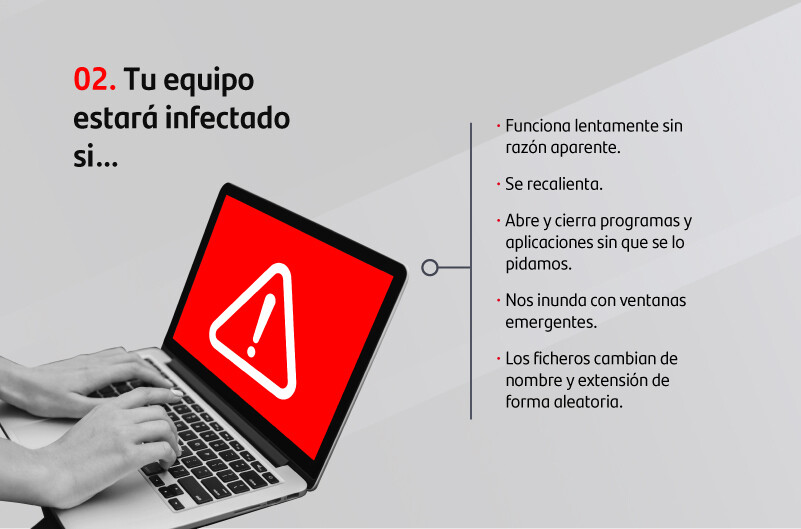

- Lentitud en el equipo. De repente el PC va más despacio que de costumbre. Si las aplicaciones, el navegador o el propio sistema operativo tardan más en cargarse de lo habitual es que algo pasa. Por ejemplo, los procesos de cifrado de la información tras una infección de ransomware o un software espía requieren gran potencia de cálculo, y gran parte de los recursos del ordenador se dedican a esta tarea.

- El PC se vuelve loco. Si el equipo realiza acciones por sí solo, como conectarse a Internet o enviar e-mails, tal vez la causa sea una amenaza.

- Sobrecalentamiento. Un ordenador infectado puede estar en manos de terceros ejecutando tareas pesadas que requieren mucho cálculo y que, por lo tanto, recalientan el procesador. Es el caso de los equipos que son secuestrados por delincuentes que luego los dedican al minado de criptomonedas.

- Aparición de pop-ups y anuncios. Si de buenas a primeras empiezan a aparecer en el escritorio ventanas emergentes (pop-ups) o mensajes no deseados, también es motivo para pensar que el equipo está infectado con un ransomware, un spyware o un falso antivirus.

- Comportamiento extraño de los programas. En un equipo infectado también pueden aparecer programas que el usuario no ha instalado. Esto es así porque algunos tipos de malware permiten a terceros tener el control remoto del equipo e instalar aplicaciones sin consentimiento. También es posible la aparición de programas que se abren y se cierran solos.

- Lentitud en la navegación de Internet. Si el navegador baja el rendimiento o tiene un comportamiento extraño, también hay motivo para pensar en una infección. Un navegador que abre muchas ventanas, pop-ups, o muestra páginas no solicitadas, puede estar controlado por un malware destinado a redirigir el tráfico a ciertos sitios.

- Cargos en la factura. Hay malware diseñado para hacer llamadas o enviar SMS, lo que al final de mes subirá mucho la factura con la operadora. Además, este tipo de actividades puede mermar el ancho de banda disponible del usuario.

- Archivos que desaparecen o cambian de nombre. El ransomware puede hacer desaparecer archivos o que estos no se puedan abrir porque están cifrados. También puede llevar a pensar que hay una infección de ransomware el que los nombres y extensiones de los archivos (.docx, JPG, PDF…) cambien de forma repentina.

¿Qué tipos de malware existen?

Virus informático

El virus es un programa diseñado para infectar un equipo informático, que luego se replica una vez dentro del mismo, o queda oculto a la espera de que el usuario lo active. En el momento en que se hace viral y se reproduce, puede ralentizar el PC, dañar archivos, producir ventanas emergentes o bloquear el sistema operativo.

Gusanos informáticos

Otro malware habitual es el gusano informático, que destaca por su capacidad para dañar con sigilo. Este gusano no necesita que nadie lo active una vez se ha afianzado en el ordenador. Y se propaga también de forma autónoma por los equipos conectados o por los que están en su lista de contactos. Los delincuentes lo usan para crear redes de ordenadores zombi (botnets), desde las que luego pueden lanzar ataques masivos.

Troyanos

El troyano es otro sospechoso habitual cuando se produce un ataque informático a una empresa. En este caso, el malware va dentro de un programa legítimo. Por eso su nombre, que hace referencia al Caballo de Troya. El troyano no se multiplica por sí mismo y su misión es la de abrir puertas en el equipo para que otros programas maliciosos entren o roben información.

Ransomware

El ransomware es uno de los tipos de malware que más atención está recibiendo últimamente. Suele entrar en el equipo apoyándose en un gusano y su misión es cifrar y secuestrar la información clave del disco duro del ordenador. Luego los ciberdelincuentes pedirán un rescate monetario por ella.

Spyware o programas espía

También hay malware que permite espiar al usuario. El spyware registra, sin que este lo sepa, todo lo que escribe, descarga o almacena en el ordenador. Es una variante que puede incluso activar cámaras y micrófonos del PC infectado. Y que puede ser el origen de una futura extorsión al usuario o la empresa.

Adware

El adware es un tipo de software malicioso que, una vez operativo, bombardea al usuario con incesantes anuncios emergentes. Además, puede estar diseñado para recabar información de los sitios web que visita la víctima, o incluso registrar las teclas que pulsa. Esta infección suele producirse cuando el usuario acude a páginas no oficiales para descargar programas o aplicaciones de forma gratuita.

Scareware

El scareware es una amenaza que se aprovecha de la ansiedad y el miedo de la víctima. Lo que hace es lanzar ventanas en el escritorio del usuario advirtiéndole de que su equipo está infectado y tiene que tomar medidas inmediatamente. Y para remediarlo pide hacer clic en una pestaña desde la que se descargará un falso antivirus.

Rootkits

Los rootkits son piezas de malware diseñadas para conceder a los delincuentes acceso al equipo infectado. Los rootkits suelen propagarse mediante troyanos y, una vez instalados, permiten a una tercera persona controlar prácticamente todas las funciones del sistema operativo del PC. Algunos rootkits pueden incluso desactivar los programas de seguridad instalados previamente en el ordenador.

Botnets

Cuando la infección afecta a varios equipos de la empresa que están conectados en red, se habla de botnets. Una botnet, o red de bots (ordenadores “zombi”), permite a una persona de fuera de la compañía secuestrar y controlar remotamente muchos equipos con el fin de enviar spam, propagar un virus o realizar ataques de denegación de servicio. Y todo sin que nadie lo sepa.

Keyloggers

Estos programas son en realidad un software espía que registra cada tecla que pulsa el usuario del ordenador o del móvil, sin que este lo sepa. De esta manera, el delincuente podrá acceder a información confidencial, como, por ejemplo, el usuario y la contraseña del banco si la víctima entra a Internet a hacer una transferencia o comprobar su saldo.

¿Cómo evitar estos tipos de malware?

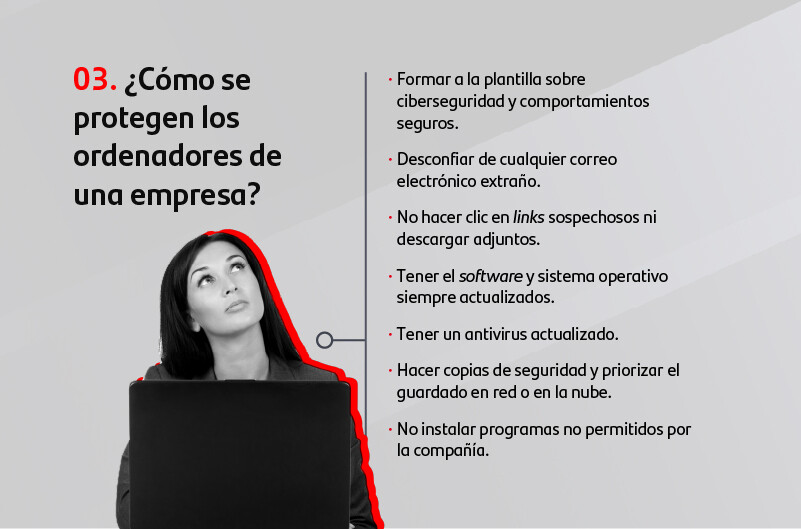

Para evitar ser objeto de un ataque informático, lo primero que es formar al empleado para que desconfíe de las comunicaciones que muestran algún rasgo que no sea habitual. También debe evitar hacer clic en archivos adjuntos o en páginas sospechosas. Por otra parte, es importante que sepan que nunca deben aportar datos personales o confidenciales, como números de cuenta bancaria y contraseñas.

Además, es conveniente que tenga el sistema operativo siempre actualizado, porque un software que no está al día ni protegido con los últimos parches de seguridad del fabricante es sencillamente vulnerable y una puerta de entrada para los delincuentes.

Los usuarios y las pymes también deben contar con un antivirus o una suite de seguridad instalada en cada equipo y que regularmente haga chequeos del estado de la máquina y de sus aplicaciones. Por otro lado, es importante que las compañías realicen copias de seguridad de los archivos con información importante, para evitar tener que detener su operativa y pagar un rescate en caso de sufrir un ataque de ransomware, por ejemplo.

Por último recuerda que, al margen de todos los buenos hábitos que se puedan desplegar, también será fundamental mantenerse relativamente informado sobre la actualidad el sector cibernético, lo cual reforzará la seguridad digital de la infraestructura de un negocio, al estar al día de las potenciales amenazas que puedan surgir. En este sentido, será de gran ayuda que la realización de pruebas o test de espacios de confianza con los que medir diferentes aspectos relacionados con la ciberseguridad de la red.

¿A qué dispositivos puede afectar el malware?

En realidad, ningún aparato es inmune al malware. Desde ordenadores personales con Windows y MacOS a smartphones provistos de Android o iOS, pasando por tabletas Android, iPads o relojes inteligentes. Incluso dispositivos del internet de las cosas, como cámaras de seguridad, drones, electrodomésticos inteligentes o sensores de todo tipo, están expuestos a las amenazas del malware. Ninguno está a salvo.

Mi equipo se ha infectado con un malware: ¿cómo lo elimino?

La mayor parte del malware está pensado para atacar un ordenador (sobremesa o portátil). Si detectamos síntomas de que el equipo ha sido atacado, lo primero es examinarlo con Seguridad de Windows, la herramienta que el sistema operativo trae por defecto. Y comprobar si ha detectado virus, amenazas contra cuentas concretas y aplicaciones, o contra el hardware. Desde ese mismo panel de control se puede proceder a la eliminación del agente infeccioso o a su puesta en cuarentena.

La detección y eliminación también la puede llevar a cabo un antivirus de una tercera compañía que hayamos instalado. Hay muchas opciones en el mercado, tanto de pago como gratuitas.

En los Mac de Apple existen soluciones que vienen por defecto, como Gatekeeper y Xprotect, que suponen una primera barrera frente al malware. Sin embargo, es conveniente reforzarlas con un antivirus más completo, que identificará, aislará y finalmente eliminará el elemento malicioso.

En los smartphones y tabletas provistos de iOS y Android, el proceso es bastante parecido. En el caso de detectar un malware, porque el rendimiento del dispositivo baja o porque empieza a abrir y cerrar aplicaciones sin ton ni son, lo mejor es pasar el antivirus o instalar uno para detectar y aislar el peligro. En el mundo Android, es recomendable también activar Google Play Protect, para analizar las apps descargadas desde la tienda de aplicaciones, que pueden convertirse en una fuente de problemas. También es importante descargar las actualizaciones de seguridad de Android más recientes. Asimismo, podemos acudir al sitio https://myaccount.google.com/security-checkup, una página donde Google hace de guía para comprobar contraseñas, analizar la actividad más reciente o ver si hay accesos de terceros a las aplicaciones.

En caso de problemas en iOS, es recomendable reiniciar el iPhone o el iPad afectado y actualizar el sistema operativo, puesto que muchos tipos de malware se basan en vulnerabilidades de versiones antiguas del mismo. También es conveniente borrar los datos de navegación del Safari, puesto que el origen del problema puede estar en haber entrado sin conocimiento en una página maliciosa. Puede ser útil revisar las aplicaciones descargadas y eliminar las menos usadas y aquellas que parezcan sospechosas. Restaurar el dispositivo desde una copia de seguridad anterior almacenada en ordenador o en iCloud también ayudará a resolver problemas. Y si todo eso falla, podemos restablecer el dispositivo a valores de fábrica, que lo deja como nuevo, pero supone el borrado de todo el contenido, las aplicaciones y las opciones de configuración.

Los ejemplos de malware más conocidos

En la lista de los malware más peligrosos y efectivos de la historia figuran sobre todo piezas de ransomware y troyanos. Pero la pesadilla comienza en 1999 con el virus Melissa, que se distribuía automáticamente por el correo electrónico con un archivo adjunto de Word infectado y que decía en el asunto: “Mensaje importante de …”. Uno de los primeros ejemplos de ingeniería social o engaño masivo a través de internet.

En 2010, el gusano Stuxnet se desplegó para atacar instalaciones nucleares iraníes. Era un malware destinado a dañar lo que los expertos llaman infraestructuras críticas. El programa aprovechó las vulnerabilidades de los equipos con Windows desplegados en las instalaciones de enriquecimiento nuclear de Irán, con el fin de tomar el control de ciertos procesos y dañar instrumental sensible.

En mayo de 2017, WannaCry provocó una alarma planetaria. Este ransomware destinado a cifrar la información de los ordenadores acabó afectando a más de 360.000 dispositivos repartidos por más de 180 países. Según Deloitte, el impacto económico superó los 200 millones de dólares, pero el de reputación en las empresas afectadas fue aún mayor. Un año más tarde, el protagonista fue un troyano bancario llamado Emotet, utilizado para el robo de información financiera y de registros bancarios. Emotet se propaga, dado que todavía sigue activo y provocando grandes quebraderos de cabeza, a través del correo electrónico como spam y phishing. Las autoridades estadounidenses lo han calificado como uno de los ataques informáticos más peligrosos y devastadores de la historia.